VPS.Town 服务器新手入门保姆级教程

本文由用户 biebiele 撰写,并已加入 VPS.Town 优秀原创文章激励计划,本站享有完整版权,未经允许不得转载。

本文已通过 VPS.Town 社区文章投稿及奖励规则 (试行稿) 审核,并获得 现金 25 元 奖励。

📖 本文目录

1. 网站管理界面

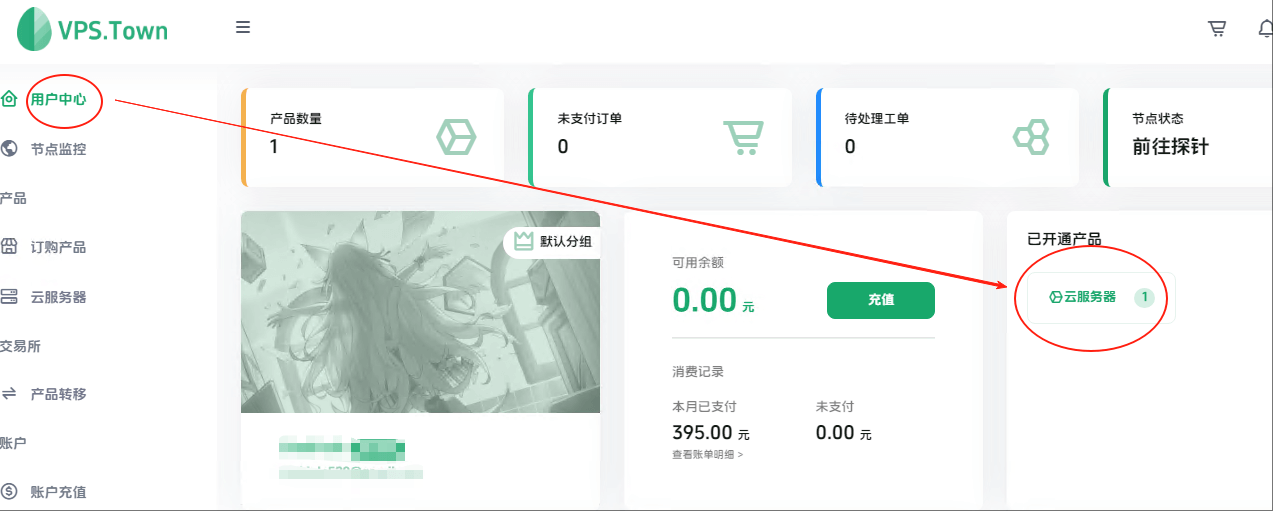

1.1 已开通产品列表

购买产品之后,可在个人中心-已开通产品内看到购买的服务器。如下图:

在已开通产品列表中,您可以:

- 查看所有已购买的服务器

- 查看每个服务器的基本信息(如服务器名称、状态等)

- 通过操作按钮进入具体服务器的管理界面

建议定期检查服务器状态,确保服务正常运行。

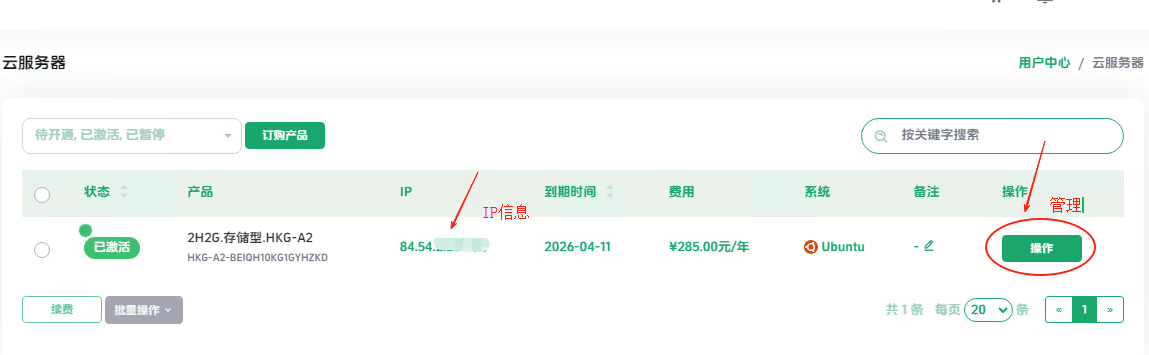

1.2 服务器列表界面

点击进入管理界面,其中有 IP 信息、管理,如下图:

在服务器列表界面中,您可以:

- 查看服务器的 IP 地址信息(点击后可看到具体的 IPv6 地址)

- 查看服务器的运行状态

- 进行服务器的基本操作(如重启、关机等)

- 查看服务器的配置信息

进行服务器重启或关机操作前,请确保已保存所有重要数据。

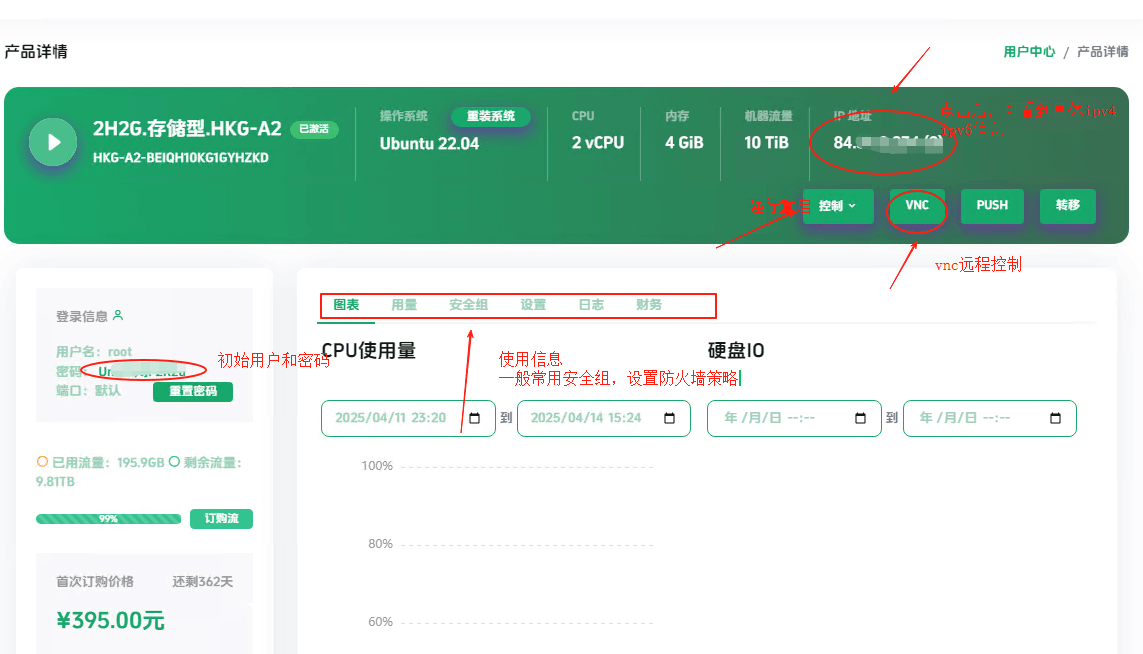

1.3 服务器详情界面

点击操作按钮,进入具体服务器管理页面,如下图,主要有以下关键信息:

在服务器详情界面中,您可以:

- 查看服务器的详细配置信息

- 进行服务器的各项管理操作

- 查看服务器的使用统计信息

- 管理服务器的安全组设置

- 查看服务器的监控信息

2. 远程连接服务器

初始安装时,默认是支持使用用户名、密码的 SSH 连接,以下以 Putty 工具为例:

2.1 下载 Putty

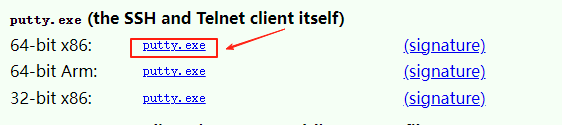

您可以在 官方网站 下载 Putty 的客户端。点此直接下载 Windows 64 位版

2.2 添加新主机并配置信息

2.2.1 配置地址和端口

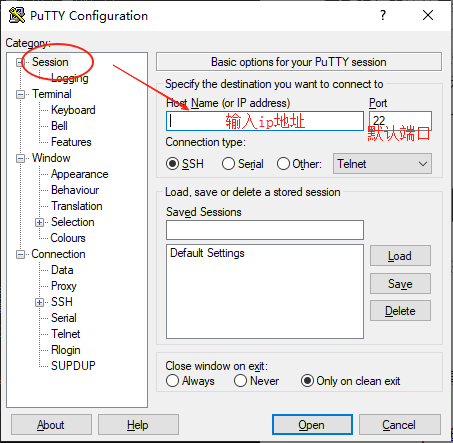

在 session 页填写服务器IP 地址、端口

2.2.2 连接实例

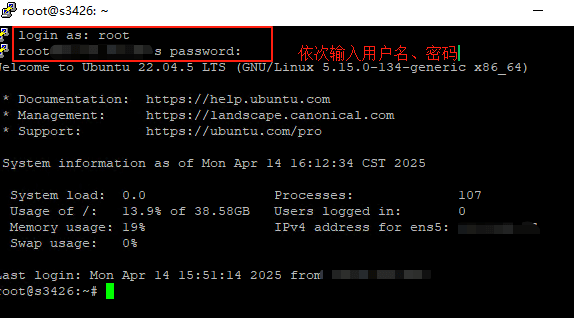

点击 Open 按钮连接到实例。如果是第一次连接到实例,可能会看到对于密钥的验证信息。点击 Accept 按钮确认连接即可。连接成功后,会提示你输入用户名、密码,校验成功后进入控制台。即可开始 linux 管理。

本文档适用于 Ubuntu 22.04 系统,其他 Linux 发行版可能需要适当调整命令。

3.(可选项)是否网络重装操作系统

这是一个可选步骤,仅在您需要更换默认操作系统时使用。

使用 dd 脚本 重装操作系统。

下载 dd 脚本到本地

选择要重装的操作系统

以下示例为重装为 Ubuntu 22.04 最小化版本:

执行后,会提示输入重装后的密码,命令执行完成后,输入 reboot 重启操作系统,等待约 5-10 分钟后,使用 SSH 工具重新连接服务器。

支持的操作系统列表

4. 修改密码

请确保使用强密码,并妥善保管。

5. 优化 SSH 配置

以下配置将优化 SSH 连接的安全性和性能。

6. 优化内核参数

以下配置将优化网络性能和连接稳定性。

7. 安装常用软件

8. 防火墙配置

配置防火墙前请确保已保存当前 SSH 连接,避免配置错误导致无法连接。

9. 增加历史执行命令记录

此配置将记录所有执行过的命令,方便后续查看和审计。

10. 可选配置

10.1 禁用检测更新

此配置适用于不需要自动更新的环境。

10.2 登录提示文字优化

此配置将优化登录时的提示信息显示。

10.3 安装 fail2ban,保护您的服务器

配置规则

重启服务

常用命令

配置详解

主配置文件

Fail2Ban 的主配置文件是/etc/fail2ban/fail2ban.conf,建议创建副本/etc/fail2ban/fail2ban.local进行修改。

封禁配置

bantime: 封禁时间长度,单位可以是 m(分钟)、d(天)或 s(秒)findtime: 计算登录失败的时间窗口maxretry: 最大失败尝试次数ignoreip: 白名单 IP,多个 IP 用空格分隔action: 封禁时采取的动作action_: 默认动作,拒绝流量action_mw: 封禁并发送邮件通知action_mwl: 封禁并发送邮件通知,包含相关日志action_xarf: 封禁并发送 XARF 格式邮件

注意事项

- 如果 SSH 使用密钥登录并禁用密码登录,则不需要 Fail2Ban 保护

- 修改配置后需要重启 fail2ban 服务才能生效

- 建议将常用 IP 加入白名单,避免误封

- 封禁时间设置要合理,避免影响正常用户